מי גנב את העוגיה שלי? גובר השימוש ב-Session Cookie למתקפות סייבר

סופוס (Sophos), חברת אבטחת מידע וסייבר, פרסמה מחקר הסוקר את הגידול במתקפות הסייבר בהן נעשה שימוש בעוגיות זמניות (Session Cookie) גנובות כדי לעקוף מנגנוני אימות רב־גורמי ולהשיג גישה לרשת ולמערכות מידע בארגון.

המחקר שזכה לשם "גניבת עוגיות: הפירצה החדשה שקוראת לגנב", מגלה כי בחלק מהמקרים, גניבת עוגיות זמניות היא בעצמה מתקפת סייבר ממוקדת שמנצלת מערכות לא מאובטחות במטרה להשתמש בהן לאיסוף עוגיות זמניות, תוך שימוש בתוכניות מחשב לגיטימיות כדי להסוות את הפעילות הזדונית. מרגע שהשיגו התוקפים גישה לחשבונות משתמשים ולשירותי ענן באמצעות עוגיות זמניות גנובות, הם ממשיכים לשלב הבא של המתקפה הכולל פריצה לחשבונות מייל, שימוש בהנדסה חברתית לקבלת גישה למערכות נוספות ואפילו ביצוע שינויים במאגרי מידע ובקוד מקור.

"בשנה האחרונה, ראינו עלייה בשימוש בעוגיות זמניות גנובות על ידי תוקפים כדי לעקוף את מנגנוני האימות הרב־גורמי שהשימוש בהם הופך לנפוץ יותר. גרסאות חדשות ומשופרות של תוכנות זדוניות לגניבת מידע כמו Raccoon Stealer מקלות על התוקפים בגניבת עוגיות זמניות, הנקראות גם אסימוני גישה, המשמשות לאימות זהות המשתמשים," מסביר שון גלאגר, חוקר איומים ראשי בסופוס. "ברגע שהתוקפים מצליחים להשיג עוגיות זמניות, הם יכולים להתחזות למשתמשים לגיטימיים וכך לקבל גישה חופשית לרשת ומערכות הארגון."

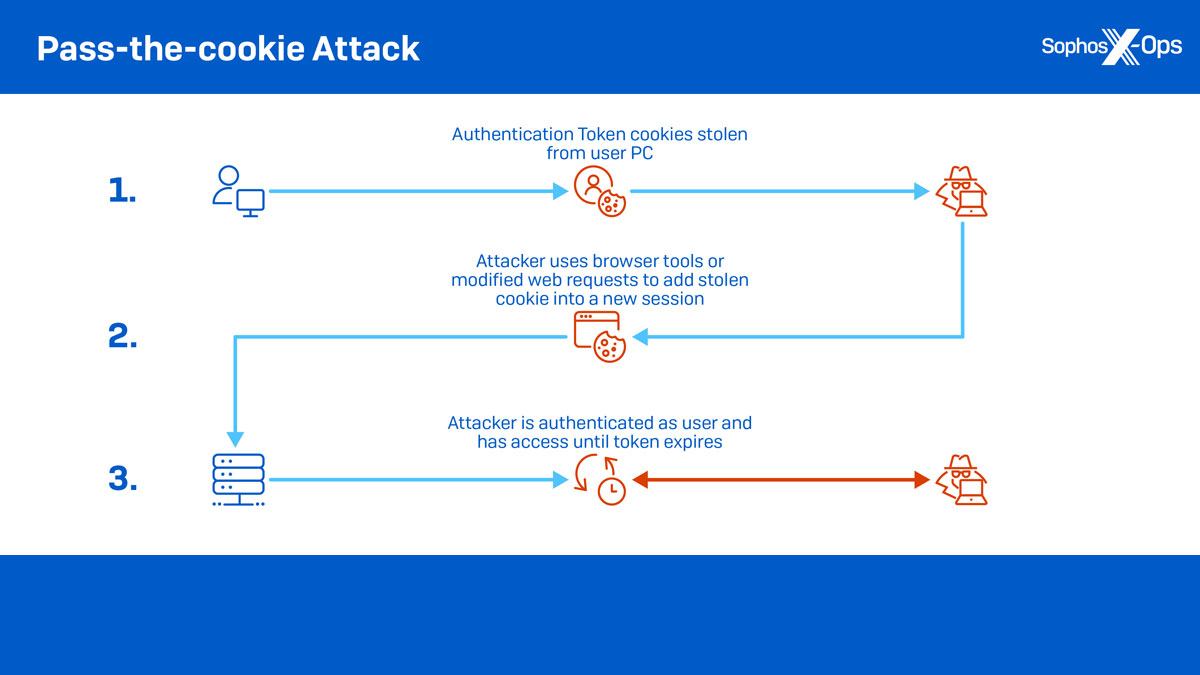

עוגיות זמניות הם סוג של עוגייה (Cookie) למטרת אימות זהות שהדפדפן שומר במחשב ברגע שמשתמש לגיטימי מתחבר לאחד מחשבונותיו. השגתן מאפשרת לתוקפים לבצע מתקפת 'העברת עוגייה' שבה הם מזריקים את אסימון הגישה הגנוב לתוך סשן חדש וכך מצליחים להערים על הדפדפן והשרת לחשוב כי מדובר במשתמש לגיטימי שכבר אימת את זהותו. מכיוון שעוגיות זמניות נוצרות ונשמרות במכשיר גם כחלק מתהליך האימות הרב־גורמי, גניבתן מאפשרת לתוקפים לעקוף גם את מנגנון האימות הזה שנועד לשפר את אבטחת חשבונות המשתמשים. איום זה מתעצם לנוכח העובדה שיישומי רשת ושירותי ענן רבים משתמשים בעוגיות (Cookies) עם זמן תפוגה ארוך, ולעתים אפילו בעוגיות ללא תאריך תפוגה ואשר תוקפן פג אך ורק אם המשתמשים התנתקו מחשבונם באופן יזום.

התפתחות תעשיית הנוזקה כשירות (MaaS), שבה מוצעות תוכנות זדוניות מוכנות לשימוש לכל המעוניין, מאפשרת גם לעברייני סייבר חסרי ידע ולא מנוסים להצטרף למאמצי גניבת פרטי ההזדהות. כך למשל, תוקפים לא מנוסים יכולים לקנות סוס טרויאני כמו Raccoon Stealer המיועד לגניבת מידע והם משתמשים בו כדי לגנוב כל מידע רגיש, כמו סיסמאות או עוגיות, שאותו הם מעמידים למכירה בזירות מסחר של פושעי סייבר כמו Genesis. פושעי סייבר וקבוצות כופרה קונים את המידע הזה ונעזרים בו כדי לייעל את המתקפות שלהם.

"אם בעבר גניבת העוגיות הייתה פעילות ללא מטרה מוגדרת, כיום נוקטים התוקפים בגישה הרבה יותר מדויקת וממוקדת. מכיוון שבימינו נעשית רוב העבודה מהדפדפן ובענן, גניבת עוגיות פותחת בפני התוקפים אינספור אפשרויות זדוניות. הם יכולים לחבל בתשתית הענן של הארגון, לפרוץ למייל הארגוני, להערים על עובדים בארגון להוריד תוכנות זדוניות ואפילו לבצע שינויים זדוניים בקוד המקור של מוצרים. השמיים הם הגבול והתוקפים מוגבלים רק על ידי היצירתיות שלהם," מסכם גלאגר. "ההתמודדות עם האיום הזה היא מורכבת במיוחד מכיוון שאין לו פתרון פשוט. פתרונות אפשריים כוללים קיצור תוקף העוגיות, אבל המחיר כאן הוא שהמשתמשים יידרשו לבצע אימות מחדש לעתים קרובות הרבה יותר, ועל רקע המעבר של התוקפים לשימוש ביישומים לגיטימיים לצורך גניבת העוגיות, נדרשים הארגונים לנקוט בגישה המשלבת בין פתרונות אבטחה מסורתיים לאיתור חדירות לרשת וקוד זדוני לניתוח התנהגות המשתמשים ברשת".

קרדיט: יח"צ סופוס