פורטינט: הגברת ההתמקדות בארגוני תשתיות קריטיות

פורטינט®, מובילה עולמית באבטחת סייבר המניעה את האיחוד בין ביצועי תקשורת לאבטחה, פרסמה את ממצאי דוח מצב הטכנולוגיה התפעולית (OT) ואבטחת הסייבר הגלובלי לשנת 2024. הדוח מבוסס על סקר שנעשה בקרב יותר מ-550 מומחי OT ברחבי העולם, כולל ישראל, אוסטרליה, ניו זילנד, ארגנטינה, ברזיל, קנדה, צרפת, גרמניה, הודו, יפן, מקסיקו, דרום אפריקה, דרום קוריאה, אנגליה, ארה"ב ועוד, ממגוון תעשיות המסתמכות על תשתית OT, כולל ייצור; תחבורה ולוגיסטיקה; בריאות ופארמה; נפט, גז וזיקוק; אנרגיה ושירותים; כימיקלים ופטרוכימיקלים; מים וביוב.

תוצאות הדוח מייצגות את המצב הנוכחי של אבטחת ה-OT ומדגישות את ההזדמנויות שיש לארגונים לשיפור מתמשך ולאבטחת נוף איומי ה-IT/OT המתרחב ללא הרף. מלבד מגמות עדכניות ותובנות המשפיעות על ארגוני ה-OT, הדוח מציע ליישם מדיניות מומלצת שתסייע לצוותי אבטחת ה-IT וה-OT להגן על סביבות הייצור שלהם טוב יותר.

הדוח השנה מלמד, כי ארגונים התקדמו ב-12 החודשים האחרונים בנוגע לקידום מדיניות אבטחת ה-OT שלהם, אבל ישנם עדיין אזורים קריטיים המצריכים שיפור כאשר סביבות הרשת של ה-IT וה-OT ממשיכות להתכנס.

להלן הממצאים העיקריים.

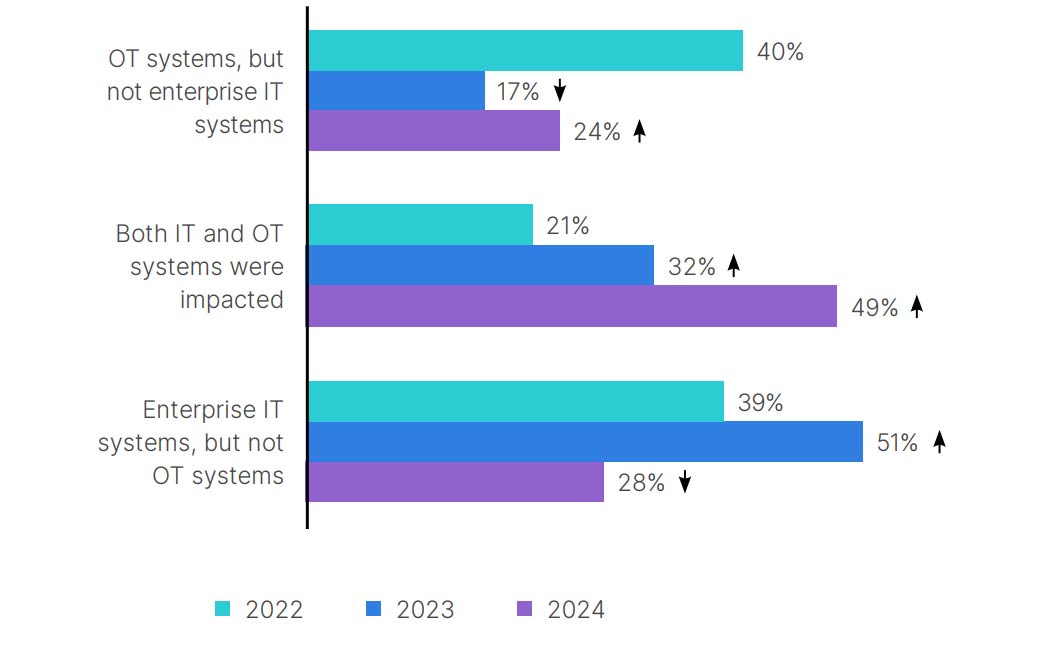

העלייה במתקפות סייבר פוגעות ברשתות OT: בשנת 2023, 49% מהמשיבים חוו חדירה אשר השפיעה על רשתות ה-OT שלהם או על רשתות ה-IT וה-OT יחד. לעומת זאת השנה הושפעו 73% מהארגונים. נתוני הסקר מלמדים על עלייה משנה לשנה בחדירות המשפיעות רק על רשתות ה-OT - מ-17% ל-24%. בהינתן העלייה במתקפות, קרוב למחצית (46%) מהמשיבים מודדים הצלחה בהתבסס על זמן ההתאוששות הדרוש לחזרה לפעילות רגילה.

סביבות שהושפעו מחדירת אבטחת סייבר. קרדיט: פורטינט

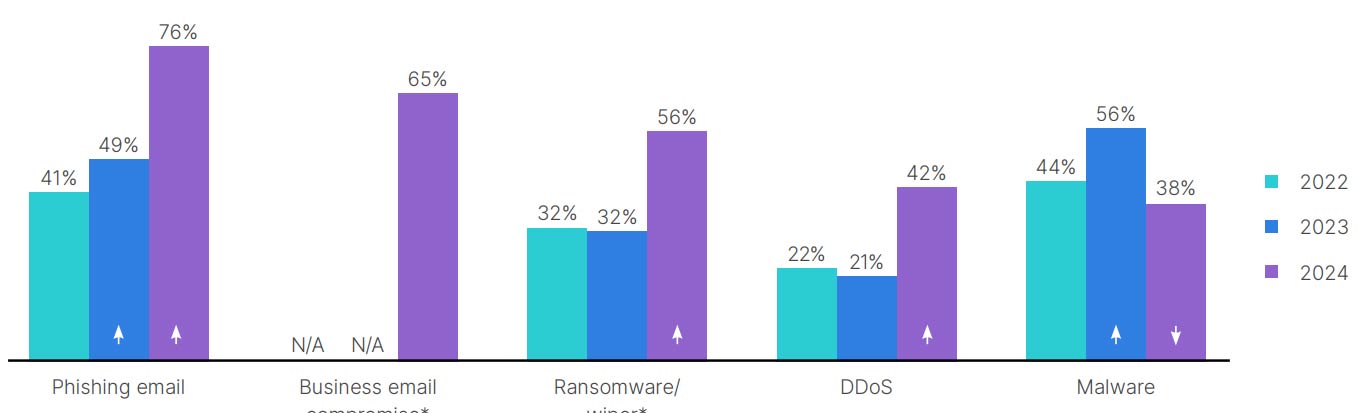

ארגונים חוו חדירות רבות ב-12 החודשים האחרונים: 31% מהמשיבים דיווחו על יותר מ-6 חדירות בהשוואה ל-11% בלבד בשנה הקודמת. כמו כן הנתונים מלמדים על התגברות בכל סוגי החדירות בהשוואה לשנה שעברה, מלבד ירידה בתוכנות זדוניות. חדירות מסוג פישינג (76%) וניצול דואר אלקטרוני עסקי (65%) היו הנפוצות ביותר. הטכניקות הנפוצות ביותר שנעשה בהן שימוש היו פרצות אבטחה בנייד (62%) ופרצות אינטרנט ויישומים (59%).

סוגי החדירות הנפוצים ביותר בשנת 2024. קרדיט: פורטינט

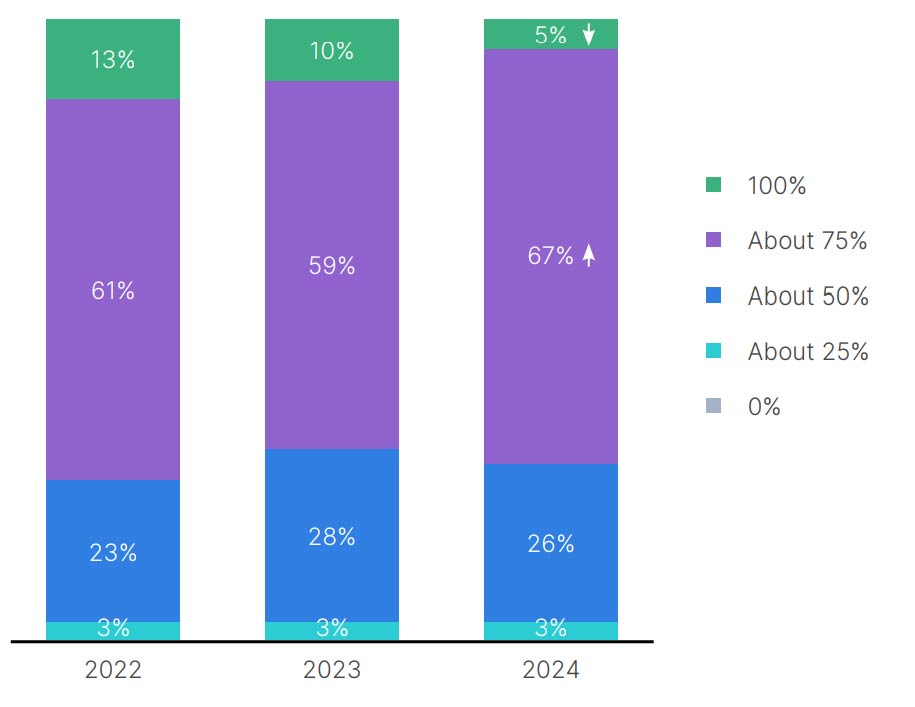

שיטות האיתור אינן עומדות בקצב של האיומים הנוכחיים: כאשר האיומים נעשים מתוחכמים יותר, יל פי ממצאי הדוח למרבית הארגונים יש עדיין נקודות עיוורון בסביבה שלהם. אחוז המשיבים הטוענים כי לארגונם יש נראות מלאה של רשתות ה-OT בפעולות האבטחה המרכזיות שלהם ירד מ-10% בשנת 2023 ל-5% בשנת 2024. עם זאת עלה מספר המשיבים אשר דיווחו על הגברת נראות של 75%. נראה כי ארגונים מקבלים הבנה ריאליסטית יותר באשר למצב האבטחה שלהם. עדיין, יותר ממחצית (56%) מהמשיבים חוו חדירות מסוג מתקפת כופר או תוכנת מחיקה (Wiper) - עלייה לעומת 32% בלבד ב-2023. הדבר מלמד כי עדיין יש מקום לשיפור בכל הנוגע לנראות של הרשת ויכולות איתור.

אחוז הנראות של רשתות ה-OT בפעולות האבטחה המרכזיות של הארגון. קרדיט: פורטינט

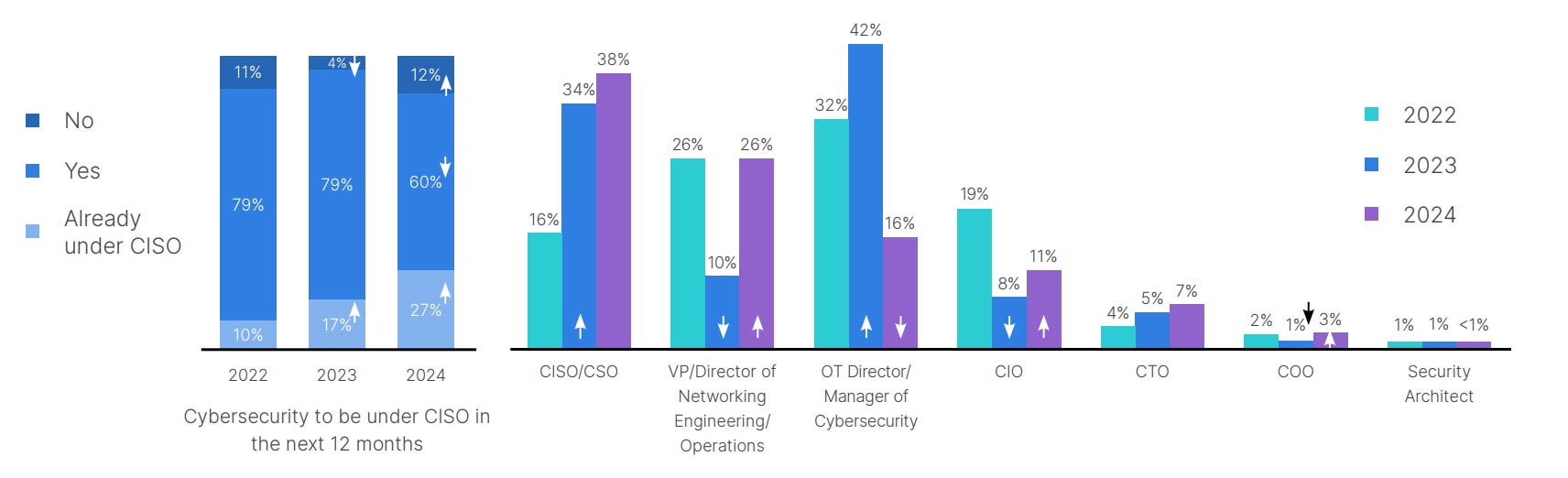

האחריות לאבטחת הסייבר של ה-OT עולה בדרגות ההנהלה הבכירה בחלק מהארגונים: אחוז הארגונים אשר מתאימים את אבטחת ה-OT עם ה-CISO ממשיך לגדול, מ-17% בשנת 2023 ל-27% השנה. בד בבד ישנה עלייה במהלכים להעברת אחריות ה-OT לתפקידי C-suite אחרים, כולל CIO, CTO ו-COO ליותר מ-60% ב-12 החודשים הבאים. הדבר מלמד בבירור על דאגה לאבטחת ה-OT והסיכונים הנלווים בשנת 2024 והלאה. הממצאים גם מלמדים כי בחלק מהארגונים, שבהם ה-CIO אינו אחראי באופן מלא, ישנה העברת תחומי אחריות במעלה שרשרת ההנהלה, ממנהל הנדסת הרשת לסמנכ"ל התפעול. הדבר ממחיש הסלמה נוספת של אחריות. עלייה זו לדרגות ההנהלה ומטה, ללא קשר להגדרת התפקיד של הגורם המפקח על אבטחת ה-OT, עשויה ללמד כי אבטחת ה-OT נהפכת לנושא בפרופיל גבוה יותר ברמת הדירקטוריון.

אחריות ה-OT עוברת לתפקידי ה-C-suite בארגונים. קרדיט: פורטינט

שיטות עבודה מומלצות לאבטחת OT

בדוח של פורטינט מוצעים צעדים יישומיים לארגונים לצורך התמודדות עם אתגרי אבטחת ה-OT ושיפור מצב האבטחה שלהם על ידי אימוץ שיטות העבודה המומלצות האלה:

ישמו סגמנטציה: הפחתת חדירות מצריכה סביבת OT מוקשחת עם בקרות מדיניות רשת חזקות בכל נקודות הגישה. סוג זה של ארכיטקטורה הניתנת להגנה מתחיל ביצירה של אזורים או מקטעים של הרשת. כמו כן צוותים צריכים לבצע הערכה של המורכבות הכוללת של ניהול פתרון מסוים ולשקול את היתרונות של גישה משולבת או מבוססת פלטפורמה עם יכולות ניהול מרכזיות.

בססו נראות ובקרות פיצוי להתקני OT: ארגונים מוכרחים להיות מסוגלים לראות ולהבין כל מה שנמצא על רשת ה-OT שלהם. ברגע שהנראות מלאה, ארגונים מוכרחים להגן על כל ההתקנים שנראים פגיעים. הדבר מצריך בקרות פיצוי הגנה הבנויות במיוחד להתקני OT רגישים. יכולות כגון מדיניות רשת בעלת מודעות לפרוטוקולים, ניתוח אינטראקציות בין מערכת למערכת וניטור נקודות קצה, עשויות לאתר ולמנוע פגיעה בנכסים רגישים.

שלבו את OT בפעולות האבטחה ותכנון תגובה: ארגונים צריכים להיות בשלים לקראת פעולות אבטחה (SecOps) של IT-OT. כדי להשיג זאת, הצוותים מוכרחים לשקול באופן ספציפי OT בהקשר ל-SecOps ותוכניות תגובה. כדי להתקדם בכיוון זה, הצוותים יכולים ליצור חוקים המשלבים את סביבת ה-OT של הארגון.

אמצו מודיעין איומים ושירותי אבטחה ייעודיים ל-OT: אבטחת ה-OT תלויה במודעות בזמן ובתובנות אנליטיות מדויקות בנוגע לסיכונים הקרבים. ארגונים צריכים לוודא כי מודיעין האיומים ומשאבי התוכן שלהם כוללים מידע חזק וייעודי ל-OT בממשקים ובשירותים שלהם.

שקלו גישה של פלטפורמה לארכיטקטורת האבטחת הכוללת: כדי להתמודד עם איומי ה-OT המתפתחים במהירות ועם שטח התקיפה המתרחב, ארגונים רבים משתמשים במערך רחב של פתרונות אבטחה של ספקים. הדבר מביא לארכיטקטורת אבטחה מורכבת מדי. גישה מבוססת פלטפורמה לאבטחה עשויה לעזור לארגונים לבצע איחוד ספקים ולפשט את הארכיטקטורה שלהם. פלטפורמת אבטחה חזקה הבנויה למטרה ספציפית כדי להגן על רשתות ה-IT וסביבות ה-, עשויה יכולה לספק פתרון משולב לצורך יעילות אבטחה משופרת, תוך מתן אפשרות לניהול מרכזי המספק יעילות משודרגת.

ג'ון מדיסון, מנהל שיווק ראשי בפורטינט, אמר: "הדוח של פורטינט לשנת 2024 מראה כי בעוד שארגוני ה-OT מתקדמים בחיזוק מצב האבטחה שלהם, הצוותים עדיין מתמודדים עם אתגרים בעלי משמעות באבטחת סביבות ה-IT/OT המתכנסות. אימוץ כלים ויכולות חיוניים כדי לשפר את הנראות וההגנות בכל רחבי הרשת, יהיה חיוני לארגונים אלו בכל הנוגע להפחתת הזמן הממוצע לאיתור ותגובה, ובסופו של דבר להפחתת הסיכון הכולל של סביבות אלו."