דוח סופוס: מתקפות כופר בשעות ספורות

סופוס, חברת אבטחת מידע וסייבר, פרסמה את דוח Active Adversary Report for Security Practitioners, שבמסגרתו היא חושפת כיצד קבוצות תקיפה מנהלות מתקפות כופר זריזות המתבצעות בתוך שעות ספורות. הדו"ח בוחן מקרי תגובה לאירועים (IR) שנאספו ונותחו על ידי סופוס מינואר 2022 ועד המחצית הראשונה של 2023.

הדו"ח של Sophos X-Ops מנתח סוג תקיפה הנקרא Smash and grab ransomware (ריסוק ותפיסה) ואת הטקטיקות, הטכניקות והתהליכים המדויקים (TTPs) שבהם התוקפים משתמשים בצורת התקיפה החדשה הזו, כולל כלי LOLBins (living off the land binaries) וכלים והתנהגויות אחרים המאפשרים להם להשתלט על משאבים קריטיים שהם רוצים לנצל. הראיות המוצגות בדו"ח וההסברים המפורטים מציגים כיצד התקפות מסוימות מדגימות את הצורך בפתרונות אבטחה מותאמים כדי להגן, לזהות ולשבש בזריזות את שרשרת התקיפה.

הדוח גם חושף, כי נתוני טלמטריה היו חסרים ב-42% כמעט ממקרי התקיפה שנחקרו. ב-82% מהמקרים, פושעי סייבר השביתו או מחקו את נתוני הטלמטריה כדי לכסות את עקבותיהם. פערים בטלמטריה מפחיתים את הוויזביליות החיונית ברשתות ובמערכות של ארגונים, בעיקר משום שזמן השהייה של התוקף (מהגישה הראשונית ועד לזיהוי) ממשיך להתקצר. הדבר מקצר גם את הזמן העומד לרשות המגינים כדי להגיב ביעילות לאירוע.

"כאשר מגיבים לאיום פעיל, הזמן הוא עניין קריטי; הזמן בין זיהוי הגישה הראשונית לבין סיכול מלא של האיום צריך להיות קצר ככל האפשר. ככל שהתוקף מתקדם בשרשרת ההתקפה, כך כאב הראש של צוותי התגובה לאירועים גדול יותר. טלמטריה חסרה רק מוסיפה זמן לתיקון שרוב הארגונים לא יכולים להרשות לעצמם. זו הסיבה שתיעוד מלא ומדויק הוא חיוני, אבל אנחנו רואים שלעיתים קרובות מדי לארגונים אין את הנתונים שהם צריכים", אומר ג'ון שייר, מנהל טכנולוגיות ראשי בסופוס.

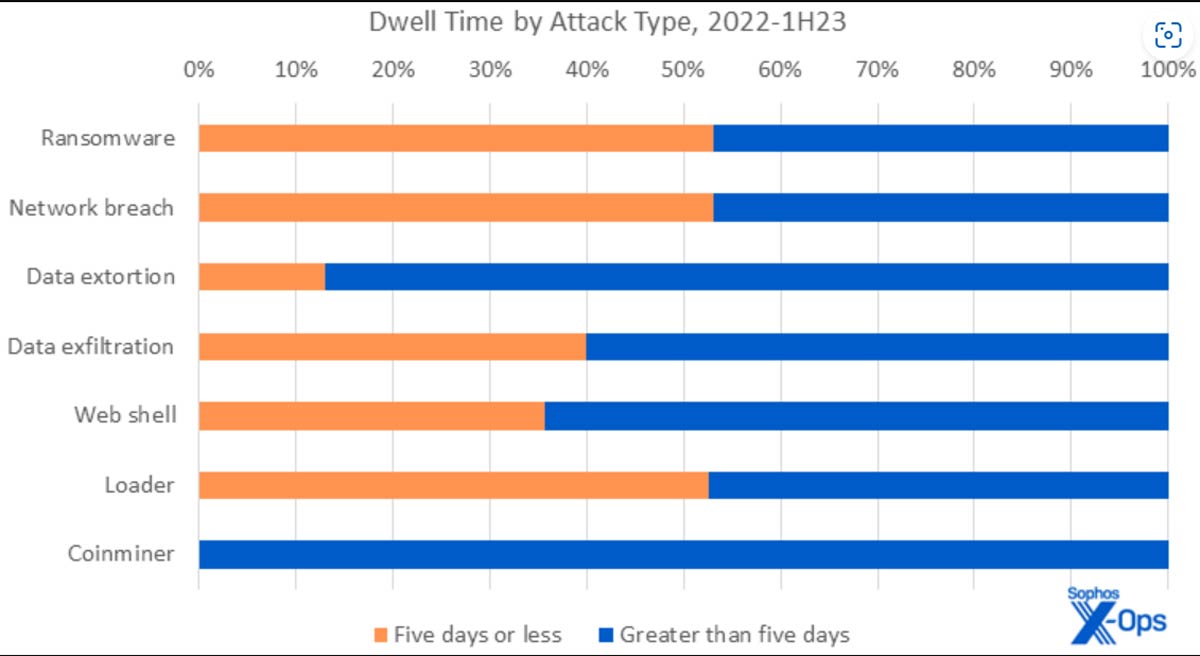

סופוס מסווגת בדוח מתקפות כופר עם זמן שהייה של פחות מחמישה ימים כ"מתקפות מהירות". מתקפות אלו היו 38% מהמקרים שנחקרו. התקפות כופר "איטיות" יותר, עם זמן שהייה של יותר מחמישה ימים, היו 62% מהמקרים.

כאשר נבחנו מתקפות הכופר ה"מהירות" וה"איטיות" ברמה פרטנית, לא הייתה שונות רבה בכלים, בטכניקות וב-LOLBins שפרסו התוקפים. הדר מרמז שצוותי התגובה אינם צריכים להמציא מחדש אסטרטגיות הגנה גם כשזמן השהייה מתקצר. עם זאת הם צריכים לדעת שהתקפות מהירות עלולות להפריע לזמני תגובה מהירים ולהביא לפגיעה רבה יותר.

שייר: "פושעי סייבר מחדשים רק כשהם חייבים, ורק אם זה מביא אותם ליעד שלהם. תוקפים לא שואפים לשנות מה שעובד, גם אם הם נעים מהר יותר מגישה לזיהוי. אלו הן חדשות טובות לארגונים מכיוון שהם לא מחויבים לשנות באופן קיצוני את אסטרטגיית ההגנה שלהם גם כאשר התוקפים מאיצים את לוחות הזמנים. אותן הגנות שמזהות התקפות מהירות יחולו על כל ההתקפות, ללא קשר למהירות. זה כולל טלמטריה מלאה וגם הגנות וניטור חזקים לרוחב המערכת. המפתח הוא הגברת החיכוך במידת האפשר - אם אתה מקשה על התוקפים, אתה יכול להוסיף זמן יקר לתגובה, למתוח כל שלב בהתקפה.

"לדוגמה, במקרה של מתקפת כופר, ככל שהניטור מהותי יותר, כך אפשר לדחות את הזמן עד לחילוץ המידע על ידי התוקפים. תהליך חילוץ המידע מתרחש ממש לפני הגילוי, ולעיתים קרובות זה החלק היקר ביותר במתקפה. ראינו את זה קורה בשני מקרים של מתקפת כופר שבדקנו. לחברה אחת היה ניטור רציף עם MDR, לפיכך הצלחנו לזהות את הפעילות הזדונית ולעצור את המתקפה תוך שעות ולמנוע גניבת נתונים. לחברה אחרת לא היה ניטור. היא לא הבחינה במתקפה עד כמה שבועות לאחר הגישה הראשונית ולאחר שהתוקפים כבר הצליחו לחלץ 75 גיגה-בייט של מידע רגיש. כעבור חודש הם עדיין ניסו לחזור לשגרה."

דו"ח Active Adversary Report for Security Practitioners מבוסס על 232 מקרי תגובה לאירועים שהתרחשו מ-1 בינואר 2022 עד 30 ביוני 2023 ב-25 מגזרים ב-34 מדינות ובשש יבשות. 83% מהמקרים דווחו על ידי ארגונים עם פחות מ-1,000 עובדים. הדו"ח מיועד לאנשי אבטחה ומספק להם מידע מודיעיני על האופן שבו הם נדרשים לעצב באופן הטוב ביותר את אסטרטגיית ההגנה שלהם.