דוח מפת האיומים של פורטינט: השימוש בתוכנות מחיקה זדוניות עלה ב-53% במחצית השנייה של 2022

פורטינט, מובילה עולמית באבטחת סייבר המניעה את האיחוד בין ביצועי תקשורת ואבטחה, פרסמה את ממצאי דוח מפת האיומים הגלובלי החצי-שנתי של FortiGuard Labs, גוף מודיעין האיומים והמחקר של החברה.

הדוח מתבסס על המודיעין השיתופי של FortiGuard Labs, אשר נלקח ממערך החיישנים הרחב של פורטינט, האוסף מיליארדים של אירועי אבטחה אשר נצפו ברחבי העולם במהלך המחצית השנייה של 2022. להלן ממצאי הדוח העיקריים:

התפשטות רחבה של תוכנות מחיקה זדוניות הרסניות דמויות-APT

ניתוח של נתוני תוכנות מחיקה זדוניות חושף מגמה לפיה פושעי הסייבר משתמשים בקביעות בטכניקות תקיפה הרסניות נגד המטרות שלהם. הניתוח מראה כי היעדר הגבולות באינטרנט מאפשר לתוקפים להגדיל בקלות את סוגי המתקפות שלהם, מה שמתאפשר במידה רבה על ידי מודל פשיעת סייבר-כשירות (Cybercrime-as-a-Service).

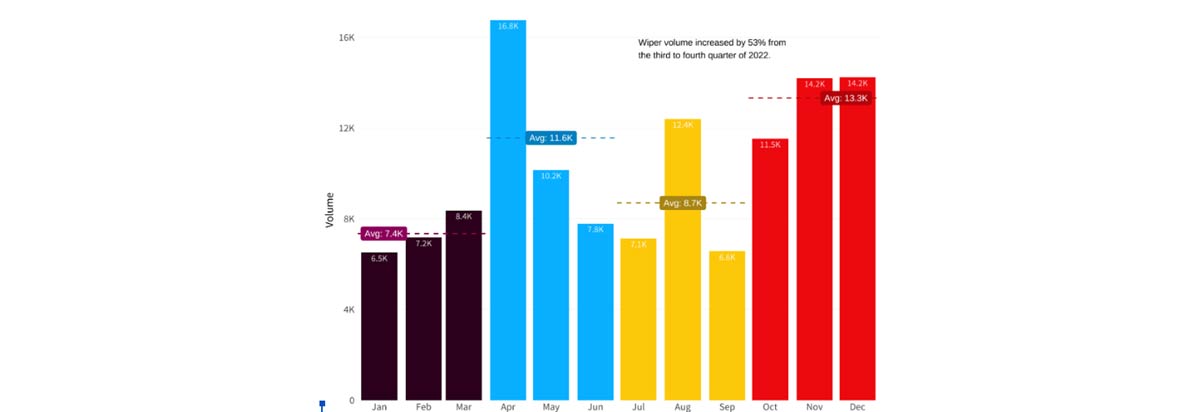

בתחילת 2022, חוקרי FortiGuard Labs דיווחו על נוכחותן של מספר תוכנות מחיקה (Wiper) חדשות שהתגלו במקביל למלחמה בין רוסיה ואוקראינה. בהמשך השנה, תוכנות המחיקה התרחבו למדינות אחרות, מה שהביא לעלייה של 53% בפעילות התוכנות מהרבעון השלישי לרבעון הרביעי בלבד ובהתפשטות השימוש בתוכנות מחיקה על ידי פושעי סייבר ברחבי אירופה.

היקף תוכנות המחיקה הזדוניות בשנת 2022. קרדיט: FortiGuard Labs

מיפוי הפגיעויות חושף את נקודות התורפה באזורים המסוכנים

אילו יעדי תקיפה מעניינים את פושעי הסייבר? החוקרים הצליחו לזהות נקודות תורפה המנוצלות באופן אקטיבי בזמן אמת ולמפות אזורים בהם יש סיכון פעיל לאורך שטח התקיפה.

במחצית השנייה של 2022, פחות מ-1% מסך כל נקודות התורפה אשר התגלו בארגון גדול מאוד היו על נקודות קצה ונתונות בצורה אקטיבית תחת מתקפה, מה שמספק למנהלי אבטחת המידע נראות ברורה בנוגע לאזור הסיכון שאותו הם צריכים לשים בעדיפות גבוהה כדי למזער את הסיכון לארגון והמקומות שיש למקד בהם את מאמצי התיקון שלהם.

מניעים פיננסיים הביאו לרמות שיא של פשיעת סייבר ומתקפות כופר

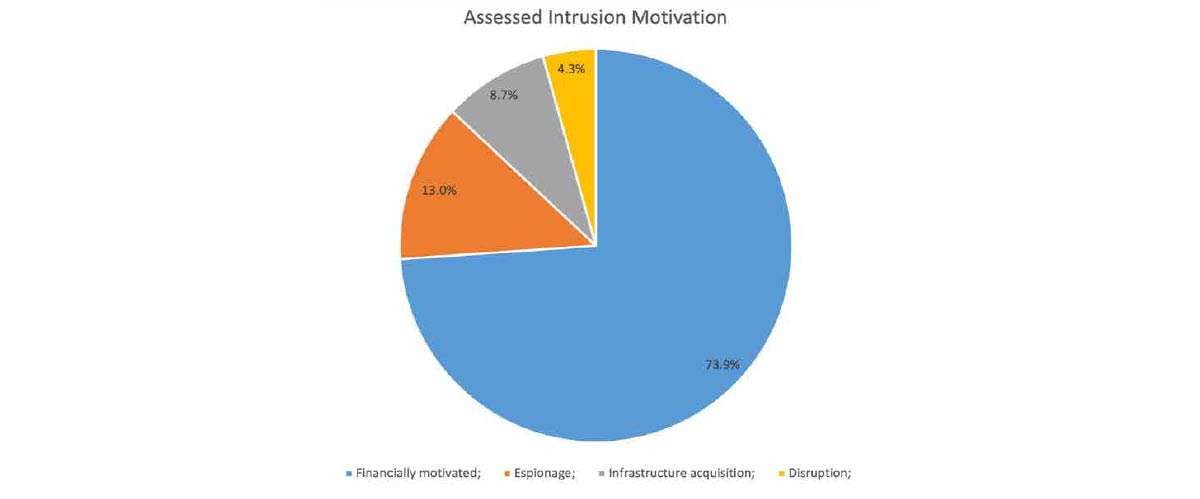

פשעי סייבר ממניעים פיננסיים גרמו למספר הגבוה ביותר של תקריות אבטחה (73.9%), כאשר במקום השני והמרוחק נמצא ריגול (13%). בכל שנת 2022, ב-82% ממקרי פשיעת הסייבר ממניעים פיננסיים היה מעורב שימוש במתקפות כופר או סקריפטים זדוניים.

לפי ממצאי הדוח, היקף מתקפות הכופר עלה ב-16% מהמחצית הראשונה של 2022. מתוך 99 משפחות מתקפות הכופר שנבחנו, 5 המשפחות המובילות היוו כ-37% מכלל פעילות מתקפות הכופר במחצית השנייה של 2022.

מוטיבציה לכל פרצה שנצפתה על ידי צוות ה-IR של FortiGuard Labs בשנת 2022. קרדיט: FortiGuard Labs

שימוש חוזר בקוד זדוני

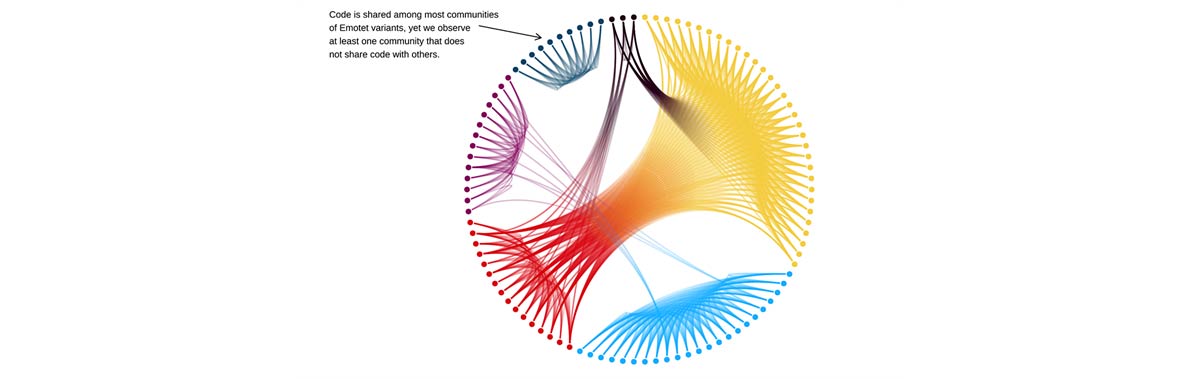

מניתוח התוכנות הזדוניות השכיחות ביותר במחצית השנייה של 2022, עולה כי רוב המקומות הראשונים היו שייכים לתוכנות זדוניות בנות למעלה משנה. החוקרים בחנו גרסאות שונות של Emotet כדי לנתח את הנטייה שלהן להשאיל ולעשות שימוש חוזר בקוד. המחקר של החוקרים גילה כי תוכנת Emotet עברה יצירה משמעותית מחדש עם גרסאות שהתפצלו ל-6 "זנים" שונים של תוכנות זדוניות. מכאן שפושעי הסייבר לא רק הופכים את האיומים לאוטומטיים, אלא גם משפרים את הקוד באופן אקטיבי כדי להפוך אותו ליעיל אף יותר.

שימוש חוזר בקוד בתוך ובין קהילות של גרסאות Emotet. קרדיט: FortiGuard Labs

תחייה מחודשת של בוטנטים ישנים מדגימה את החוסן של שרשראות האספקה של התוקפים

פושעי הסייבר ממנפים גם תשתית קיימת ואיומים ישנים יותר כדי למקסם את ההזדמנויות שלהם. כאשר בחנו את שכיחות איומי הבוטנטים, חוקרי FortiGuard Labs גילו כי הרבה מהבוטנטים המובילים הם לא חדשים.

למרות שיש נטייה לשכוח מאיומים ישנים יותר, ארגונים בכל המגזרים מוכרחים להמשיך לשמור על ערנות. הבוטנטים ה"עתיקים" הללו עדיין מאוד יעילים ולכן, ממשיכים להיות נפוצים.

חולשת Log4j עדיין נפוצה ומהווה יעד עבור פושעי הסייבר

אפילו עם כל הפרסום שקיבלה חולשת Log4j בשנת 2021 ובתחילת 2022, ארגונים רבים עדיין לא עדכנו או התקינו את בקרות האבטחה הנחוצות כדי להתגונן מפני אחת מנקודות התורפה הבולטות ביותר בהיסטוריה.

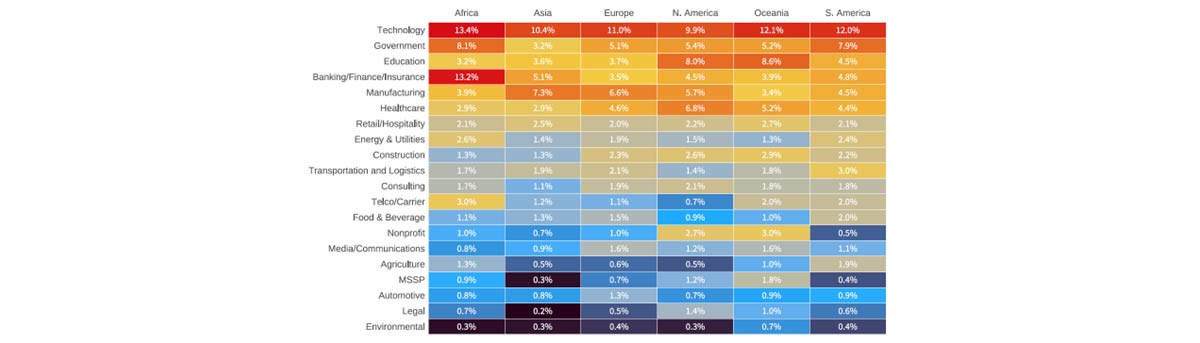

חוקרי FortiGuard Labs מצאו כי 41% מהארגונים איתרו פעילות של Log4j, מה שמעיד על ההשפעה הרחבה של האיום גם כיום.

אחוז הארגונים שאיתרו מתקפות Log4j לפי אזור ותעשייה. קרדיט: FortiGuard Labs

שינוי האספקה של התוכנות הזדוניות מדגימים את הצורך הדחוף במודעות המשתמשים

ניתוח של אסטרטגיות התוקפים מספק תובנות בעלות ערך בנוגע להתפתחות הטכניקות ושיטות התקיפה כדי להתגונן בצורה טובה יותר מפני תרחישי תקיפה עתידיים.

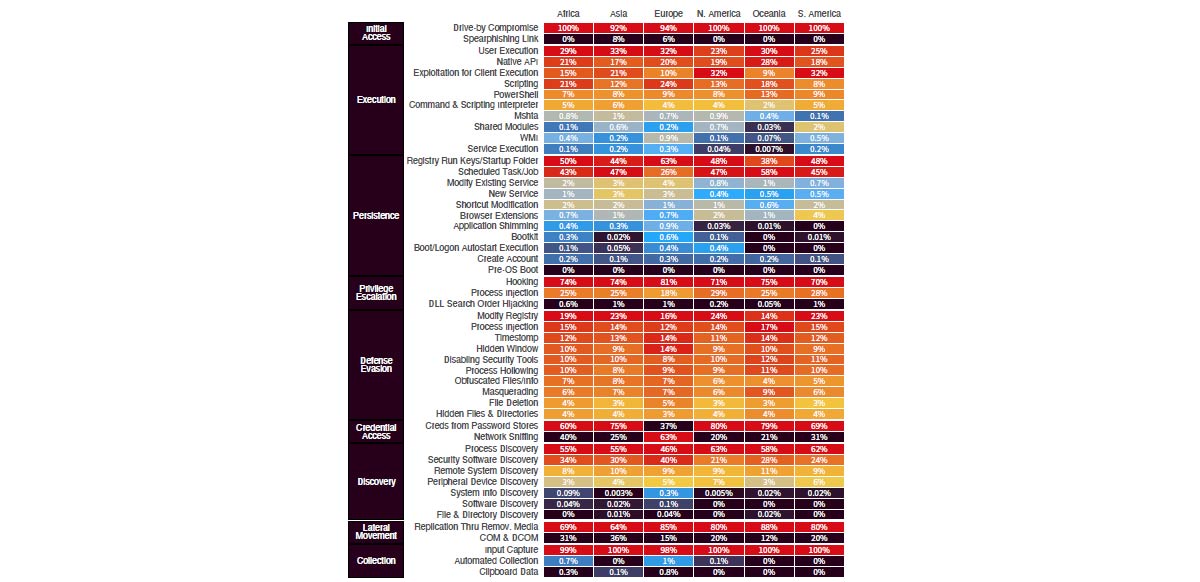

בסקירה של 8 הטכניקות והשיטות המובילות שנבחנו ב-sandboxing, השיטה הפופולרית ביותר לקבלת גישה למערכות הארגון בכל האזורים בעולם הייתה drive-by-compromise. לפי שיטה זו, התוקפים מקבלים גישה למערכות כאשר המשתמש גולש באינטרנט וללא כוונה מוריד מטען זדוני על ידי ביקור באתר אינטרנט פרוץ, פתיחה של קובץ זדוני המצורף בדוא"ל או אפילו לחיצה על קישור או חלון קופץ מטעה.

נתונים הטכניקות שנבחנו ב-FortiSandbox Cloud לפי השיטה והאזור הגאוגרפי. קרדיט: FortiGuard Labs

דרק מאנקי, אסטרטג אבטחה בכיר וסמנכ"ל שיתופי פעולה גלובליים ב-FortiGuard Labs, פורטינט, אמר כי, "עבור פושעי הסייבר, שמירה על גישה למערכות והתחמקות מגילוי אלו לא דברים של מה בכך, כאשר הגנות הסייבר בארגונים כיום ממשיכות להתקדם. כדי להתנגד לכך, התוקפים מרחיבים את פעילותם באמצעות טכניקות איסוף מודיעין ופריסה של אלטרנטיבות תקיפה מתוחכמות יותר כדי לאפשר את הניסיונות ההרסניים שלהם באמצעות שיטות איומים דמויי-APT כמו תוכנות מחיקה זדוניות או מטענים מתקדמים אחרים. כדי להתגונן מפני השיטות המתמידות והמתקדמות של פושעי הסייבר, ארגונים צריכים להתמקד במודיעין איומים מתואם שניתן לפעול לפיו בזמן אמת, המבוסס על למידת מכונה והמיושם על כל התקני האבטחה כדי לאתר פעולות זדוניות וליזום פעולת מנע על פני כל שטח התקיפה המורחב".

צילום: יח"צ